'분류 전체보기'에 해당되는 글 48건

- 2008.02.21 Vitual PC 2007 - Fedora core 3 install

- 2008.02.21 MD5 hash Collisions

- 2008.02.21 "gunzip < a.tar.gz | tar xvf -" 의 의미!

- 2008.02.21 find + ls -al How? find / -name mount -exec ls -al {} \;

- 2008.02.19 夏川りみ - シマダチ (shimadachi)

- 2008.02.19 [Win] 컴퓨터 이름 확인하기 1

- 2008.01.24 [던파] 법사 구 레어 아바타(1차레어) - 1. 역사 및 생각 3

- 2008.01.24 Can not open output file - Firefox

VMware가 마냥 좋은것인줄 알고 있었는데,

강사님 말하시길

"마이크로 소프트가 제공하는게 당연히 마이크로소프트사 제품엔 잘돌아 가겠죠? 리소스 점유율에이 낮아요 vmware 보다, vmware는 약간 묵직한감이 있어요"

"보통 리눅스에서 Vmware를 많이 써요"

"특히 윈도우 에서 가상운영체제로 윈도우를 돌리는건 Vitual PC가 절대적이에요."

머 여담으로 요즘 공부하고 있는 FSB의 exploit이 Vmware에선 잘 작동 않하길레 virual PC에선 어떤지 실험하기 위해서이기도 하다.

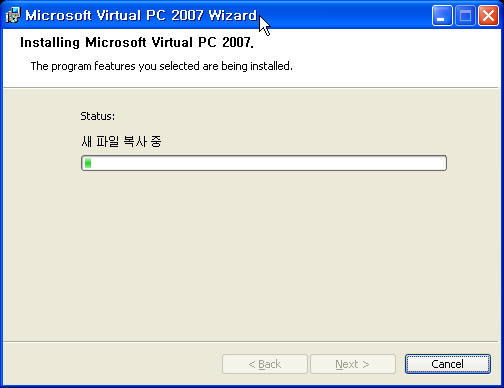

Vitual PC 설치

1. http://www.microsoft.com/windows/products/winfamily/virtualpc/default.mspx

2. Download (link VPC 2007 : http://www.microsoft.com/downloads/details.aspx?FamilyId=04D26402-3199-48A3-AFA2-2DC0B40A73B6&displaylang=en)

3. install

VPC 에 Fedora Core 3 를 설치하자

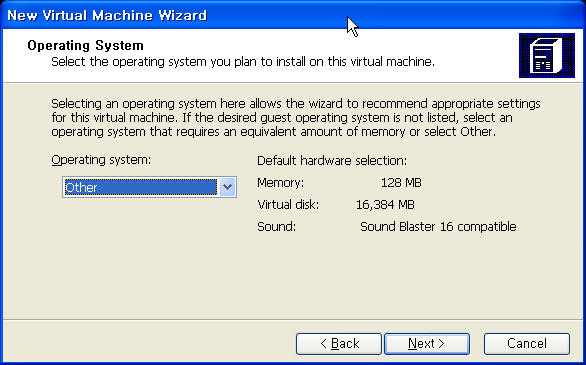

1. New.. 버튼을 누르고 진행 ~! 당연히 Creat 버튼도 누르시고 진행하시면 여기로 옵니다.적당한 하드에 파일명을 정한다음 Next

2. 강사님의 유명한 말씀 "Ms 제품빼고 모조리 Other 누르면 되요! Ms가 다 싫어하는거예요"

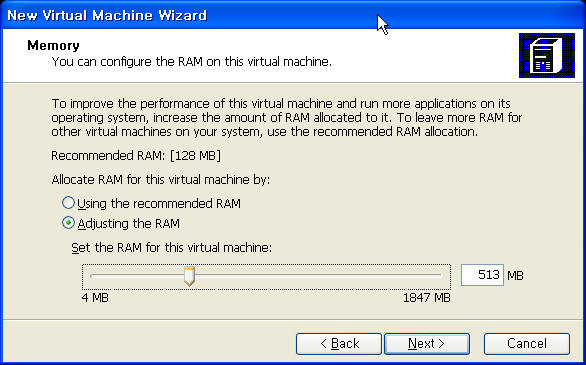

3. 적당한 메모리를 지정하자. 메모리가 적은 컴퓨터일 경우 가상 운영체제를 돌리는것은 매우 무모하다. 자기컴의 메모리에서 할당한 양 만큼의 메모리의 사용이 제한되기 때문이다.

4. 그 다음 가상 하드를 설정한다. 인터넷에서 이미 설치된 파일을 받았을 경우 exist 쪽으로

새로 설치해야 할 경우 new 쪽으로 가셔서 필요한 양만큼 할당하라. (9G - 15G 적당하다)

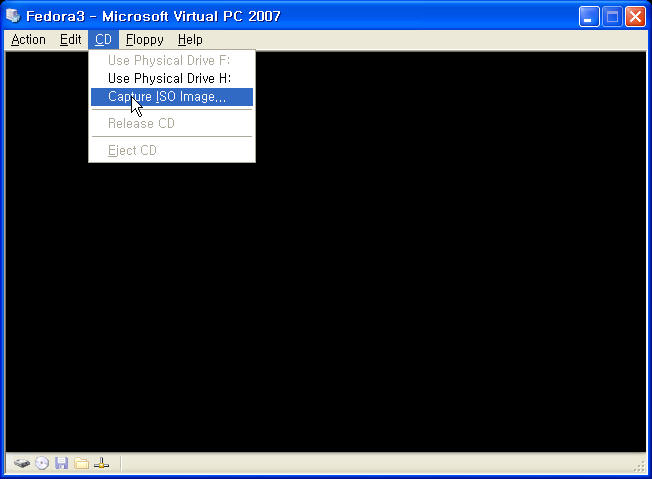

5. Start 버튼을 누르고 나면 실행이 되는데 cd 란에서 Fedora 이미지가 있는 쪽을 눌러 줘야한다.

capture ISO 를 누르면 이미지를 마운트 시키는것.

머 늦었을 경우 멈처서 반응이 없을 건데 Action - close - Turn off 하고 다시 시작하시면 된다.

전에 한 cd 세팅은 유지된다.

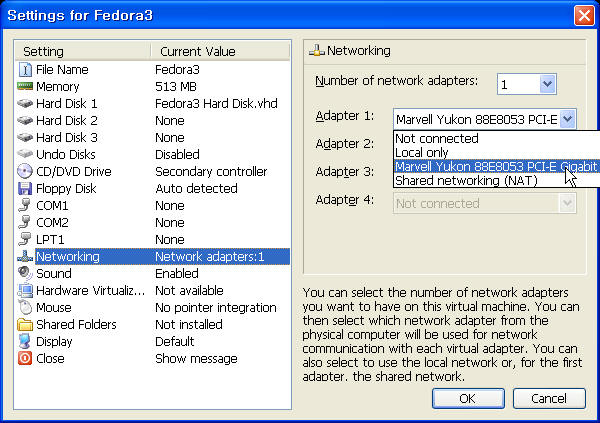

6. 이건 세팅 버튼을 누르면 나오는 것인데 여기서 가상 피씨의 네트워크 설정을 할수 있다.

여러대가 더미허브를 같이쓰는 경우 Nat 아닐경우 랜카드를 설정하면 보통 된다. (ㅡㅡ;)

7. 그 다음은 평범한 페도라 설치과정이다.

인터넷에 Fedora 설치 라고 치면 찾아볼수 있을 것이다.

8. 라고 마칠려고 했으나 내꺼 켜보고 알았다.

좀더 남았다. 힘내자.

재 시작하고 나면 검은 화면에서 여러 글자가 나타나면서 리눅스의 기본 세팅을 하고 있을 것이다.

조금더 기다리면 깨진화면에서 멈춰 있는것을 볼수 있다.

이유는 Vitual PC는 screen의 depth를 16까지 지원하나 리눅스 기본 설정이 24이어서 그렇다.

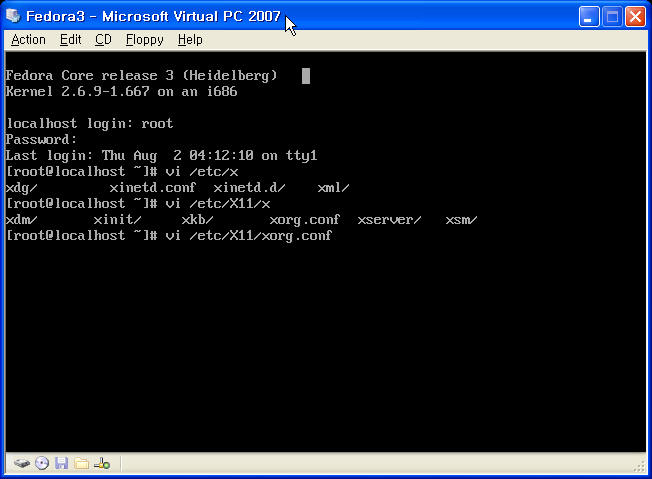

9. 로긴(깨진 화면) 에서 atl + ctrl + f1 을 눌러보자. 검은 프롬포트 화면으로 바뀌었다.

가상 터미널 1번이다.

id : root 이고 passwd는 설치시 설정했던것을 채워 넣자

10. 이제 부터 확실히 설명하긴 어려운데

라고 명령을 내린다. 설명하자면 vi란 편집기로 저 파일을 연다는 것이다.

화면은 bash shell의 자동완성 기능을 사용한건데 경로를 치면서 tap키를 누르면 위의 그림과 같이 적당한

목록을 보여주거나 자동으로 완성된다.

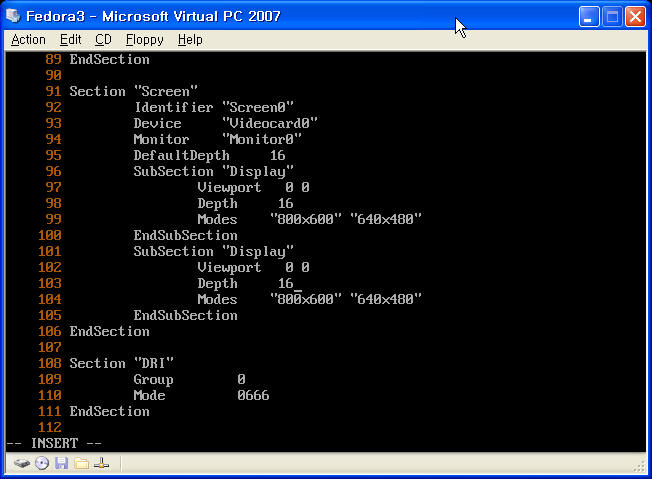

11. 편집

위의 하면은 /etc/X11 폴더에 있는 xorg.conf의 내용을 표시하고 있다.

xorg.conf는 리눅스의 그래픽 gui인 x window의 설정을 바꾸는 것인데

우선 저화면에서 편집모드로 전환을 위해 i 키를 누른다. 누르면 insert라는게 화면 왼편 밑에 보일 것이다.

방향키로 저화면 (혹은 "24"란 글자가 적힌 곳을 찾는다)

---- 참 고 ----

(명령모드는 처음 들어왔을때의 모드인데 (i치기전에) esc키를 누르면 편집에서 명령모드로 바뀐다 ((esc키를 여러번 누르는것을 추천한다)))

(검색은 명령모드에서 / 를 누르면 화면 밑으로 커서가 내려가는데 거기서 24를 눌러 /24 를 치고 엔터를 누르면 된다.)

(옆의 줄번호는 명령모드 (esc 여러번) 에서 :set nu )

===============

거기서 24를 위와같이 16으로 바꿔주면 된다.

그다음 명령 모드로 바꾸고 (esc 여러번) : 를 치면 밑으로 커서가 내려가는데 거기서 wq 라고 추가로 입력하고 엔터를 치면 저장하고 종료한것이다.

재부팅을 위해 바로 윗단계의 검은 화면에서

#init 6

를 치면 재부팅되는데. 재부팅하면 gui환경을 불수 있을 것이다.

ps. 설치하는것보다 글쓰는데 1.8배 더걸리네 ...;;

# (가상 운영체제 Vitual PC 에서 Fedora Core3의 설치)

MD5

|

여기서는 특정한 문자열 1 (string1) 을 가지고 똑같은 md5 해시값을 가리키는 문자열 2 (string2) 를

알아낼 수 있다는 것을 증명한 것입니다.

MD5 중복값 예제:

> 예제 1:

첫번째 해시: 2ba3be5aa541006b62370111282d19f5

두번째 해시: 2ba3be5aa541006b62370111282d19f5

첫번째 문장: pmTquIkEwqxIQ0EOCmNCVBZgbIFELdaNQARYPrj7f4lVrTQGCfSzAoPkiIMlcUFaCFEl6PfNyZ/

ZHb3ygDc8W5eevbQOKm4XpiNXJNHfQbRGc/mW8WJK3RApMWfQCbGPdad/eTDZXOsC6K26

eshVXO10yt1fyZNtsZtK2DXMZ+M=

두번째 문장: pmTquIkEwqxIQ0EOCmNCVBZgbAFELdaNQARYPrj7f4lVrTQGCfSzAoPkiIMl8UFaCFEl6PfNyZ/

ZHb1ygDc8W5eevbQOKm4XpiNXJNHfQbRGc/kW8WJK3RApMWfQCbGPdad/eTDZXOsC6K26

ekhVXO10yt1fyZNtsZtKWDXMZ+M=

if (문장1==문장2): false

- 원래 문자열은 바이너리로, 위의 문자열은 base64로 인코드 되어 있습니다.

디코드 하신후 테스트 하시기 바랍니다.

<Test by Python>

>>> import base64

>>> import md5

>>> string1 = base64.b64decode("pmTquIkEwqxIQ0EOCmNCVBZgbIFELdaNQARYPrj7f4lVrTQGCfSzAoPkiIMlcUFaCFEl6PfNyZ

/ZHb3ygDc8W5eevbQOKm4XpiNXJNHfQbRGc/mW8WJK3RApMWfQCbGPdad/eTDZXOsC6K26

eshVXO10yt1fyZNtsZtK2DXMZ+M=")

>>> string2 = base64.b64decode("pmTquIkEwqxIQ0EOCmNCVBZgbAFELdaNQARYPrj7f4lVrTQGCfSzAoPkiIMl8UFaCFEl6PfNyZ

/ZHb1ygDc8W5eevbQOKm4XpiNXJNHfQbRGc/kW8WJK3RApMWfQCbGPdad/eTDZXOsC6K26

ekhVXO10yt1fyZNtsZtKWDXMZ+M=")

>>> print md5.new(string1).hexdigest()

2ba3be5aa541006b62370111282d19f5

>>> print md5.new(string2).hexdigest()

2ba3be5aa541006b62370111282d19f5

>>> string1 == string2

False

tar xvzf name.tgz

위와 같이 xvzf 옵션으로 풀린다.

하지만 이게 왠일

bash-2.03$ ls

dat.log local.cshrc local.login local.profile snort.tar.gz

bash-2.03$ tar xvzf snort.tar.gz

tar: z: unknown option

Usage: tar {txruc}[vfbFXhiBDEelmopwnq[0-7]] [-k size] [tapefile] [blocksize] [exclude-file] [-I include-file] files ...

z를 모른다네..

라고 한다.tar의 z옵션이 gzip압축된 tar파일을 풀어줄 수있게 하는 옵션인 것은 아실것입니다.

문제는 솔라리스(2.5이상 10이하)에 있는 tar는 이 z옵션이 없습니다.

그래서 tar -xvzf를 사용할 수 없죠.대신 사용할 수 있는 방법이

#gunzip a.tar.gz세이군

#tar xvf a.tar

- by

gunzip < a.tar.gz

a.tar.gz 파일을 gunzip 에 stdin 으로 집어 넣습니다.

그럼 gunzip 은 풀어서 stdout 으로 보내겠죠 ( 현재까지는 gzip만 풀린상태 ) 그것을 파이프로 받아

그리고 tar xvf - 에서 '-' 는 stdin 으로 받으라는 말입니다.

< 나머지 옵션들 >

-c 디렉토리를 포함하여 여러개의 파일들을 묶을 때 사용한다(Create).

-x 디렉토리를 포함하여 묶인 파일의 압축을 풀겠다는 것을 tar에게 알린다(eXtract). -v 작업 진행 상황을 화면에 표시한다(Verbose)

-t tar 파일안에 있는 파일이나 디렉토리 목록을 볼 때 사용하는 옵션이다(lisT).

-f <파일명>

파일을 묶을 때는 출력 파일, 파일의 압축을 풀때는 입력 파일을 이 옵션 뒤에 써 준다(File).

<파일명>에는 /dev 디렉토리 밑의 장치명이 올 수도 있다. 이 때는 그 장치명에 해당하는 장치를

출력으로 하거나 입력으로 한다.

한번에 자세히 보려면 어떻게 해야하지 하고 궁금했는데 운좋게 발견했다.

find / -name mount -exec ls -al {} \;

(find -help만 치면 나오는 내용이기도 하다)

-exec COMMAND \;

find가 찾아낸 각각의 파일에 대해 COMMAND를 실행합니다. COMMAND는 \;으로 끝나야 합니다(find로 넘어가는 명령어의 끝을 나타내는 ;를 쉘이 해석하지 않도록 이스케이프 시켜야 합니다자세한건 : http://kldp.org/HOWTO/html/Adv-Bash-Scr-HOWTO/moreadv.html

그리고 우리의 man 그것마저 귀찮으면 find -help

...man, find -help 가 귀찮아서 검색하려는분은 있으려나;

-rw-r--r-- 1 root sys 22 May 6 2006 /usr/lib/adb/sparcv9/mount

-rw-r--r-- 1 root sys 22 May 6 2006 /usr/lib/adb/mount

-r-xr-xr-x 1 root bin 44412 May 6 2006 /usr/lib/fs/cachefs/mount

-r-xr-xr-x 1 root bin 10104 May 6 2006 /usr/lib/fs/fd/mount

-r-xr-xr-x 1 root bin 10220 May 6 2006 /usr/lib/fs/hsfs/mount

-r-xr-xr-x 1 root bin 9900 May 6 2006 /usr/lib/fs/lofs/mount

-r-xr-xr-x 1 root bin 9844 May 6 2006 /usr/lib/fs/mntfs/mount

-r-xr-xr-x 1 root bin 44636 May 6 2006 /usr/lib/fs/nfs/mount

-r-xr-xr-x 1 root bin 10104 May 6 2006 /usr/lib/fs/proc/mount

-r-xr-xr-x 1 root bin 10200 May 6 2006 /usr/lib/fs/tmpfs/mount

-r-xr-xr-x 1 root bin 19136 May 6 2006 /usr/lib/fs/ufs/mount

-r-xr-xr-x 1 root bin 9968 May 6 2006 /usr/lib/fs/pcfs/mount

-r-xr-xr-x 1 root bin 10156 May 6 2006 /usr/lib/fs/udfs/mount

-r-xr-xr-x 1 root bin 10116 May 6 2006 /usr/lib/fs/autofs/mount

-r-xr-xr-x 1 root other 16904 May 6 2006 /usr/lib/fs/ext2fs/mount

-r-xr-xr-x 1 root bin 27220 May 6 2006 /usr/sbin/mount

-r-xr-xr-x 1 root bin 219184 Jan 6 2000 /etc/fs/hsfs/mount

-r-xr-xr-x 1 root bin 874532 Nov 7 2003 /etc/fs/nfs/mount

-r-xr-xr-x 1 root bin 241572 Feb 16 2002 /etc/fs/ufs/mount

lrwxrwxrwx 1 root root 17 Apr 20 15:04 /etc/mount -> ../usr/sbin/mount

-rwsr-xr-x 1 root root 56208 Feb 3 2000 /mnt/bin/mount

-r-xr-xr-x 1 root bin 262252 Nov 7 2003 /sbin/mount

total 3

drwxr-xr-x 3 root other 512 Jan 26 2005 .

drwxr-xr-x 37 root root 1024 Jul 5 11:42 ..

drwxr-xr-x 2 root other 512 Jan 26 2005 cdrom

total 1550350

A Love Tribute (AMV) - Mermaid Melody (italian serie)

thank you - OjamajoAiko

シマダチ - 夏川りみ

作詞:村上てつや

作曲:村上てつや・宇佐美秀文

朝焼けの海に 船が滑り出す

まっすぐな引き波残して

いつもの静けさ 聞こえてくるのは

君の凍える息の音

忘れないから 夏休み みんな騒いで 夜を明かした

やがて来る季節の 気配を遠ざけた

※次の春には 離れ離れの 僕たちは 何に出会うの

時が過ぎても ひとりじゃないよと

胸に残る君の声 どんな時も※

初めて昨日が 愛しく思えた

いつの日も近くにいたのに

伝えたいけどね 飲み込む言葉は

君へつながる恋の音

忘れないから 回り道 夕日の丘で 照れて笑った

あたらしい季節の 気配を確かめた

きっと未来は この手の中で 夢のような うたた寝してる

また会える日を 笑顔で待とうよ

胸に残る君の声 どんな時も

(唄え 唄え 風に向かって 蒼いメモリーズ 消えないように)

きっと未来は この手の中で 夢のような うたた寝してる

また会える日を 笑顔で待とうよ

胸に残る君の声 どんな時も

(※くり返し)

내가 정말 좋아하는 가수 夏川りみ 이다.

"노래 잘 부르는게 가수란" 내 생각은 10년전이나 지금까지 변함없다.

처음 관심을 가지게 된 건 '사요나라 아리가토' 란 곡을 BS1 (일본 지방방송)을 우연히 돌리던 중

보게 되어서이다.

한동안 잊고 지내다 우연히 youtube에서 이 곡을 듣고 열심히 찾았다.

그리고 놀랍게도 가수가 RIMI 인것을 보고나니, 숨은 진주를 발견한 기분.

호스트 PC 운영체제 : Windows 98/ME

호스트 PC의 바탕 화면에서 네트워크 환경을 마우스 오른쪽 버튼으로 클릭하고, 등록 정보를 누릅니다.

컴퓨터 확인 탭에서 컴퓨터 이름을 메모하고, 확인을 누릅니다.

호스트 PC 운영체제 : Windows 2000/XP

호스트 PC의 바탕 화면에서 내 컴퓨터를 마우스 오른쪽 버튼으로 클릭하고, 속성 ( Windows 2000의 경우, 등록 정보)을 누릅니다.

컴퓨터 이름 ( Windows 2000의 경우, 네트워크 식별) 탭에서 전체 컴퓨터 이름에 적혀있는 이름을 메모해 놓고, 확인을 누릅니다.

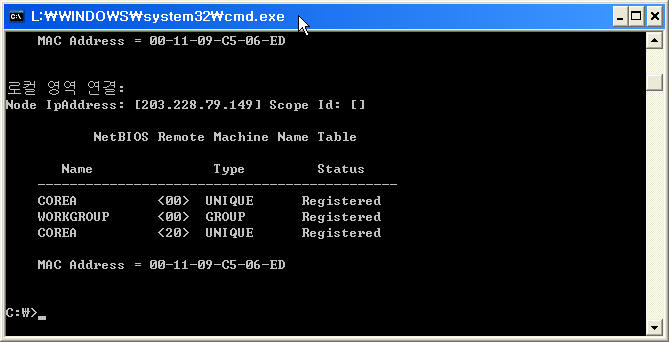

2. 네트워크상의 컴퓨터 명을 확인하는 방법

해당 ip에 해당하는 컴퓨터 명을 확인 할수 있습니다.

자신의 ip를 적을경우 자기 컴퓨터 명을 알 수 있겠죠?

nbtstat -A IP

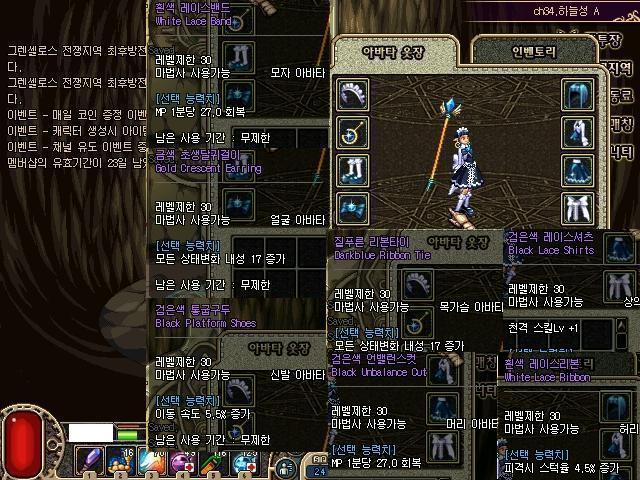

[던파] 구 레어 아바타(1차레어) - 1. 역사 및 생각

[던파] 법사 구 레어 아바타(1차레어) - 2. 여러 스크릿 샷 모음(이미지 모음)

"흠냐 저런게 던파에도 있었나?"

(저 색에 대해 미리 말해 두자면 퍼스트 섭에선 낮은 확률로 레어아바타가 색깔이 바껴서 나온다

저분은 수많은 바인드 큐브를 통해 2피스를 획득하신 것. DJ여지는 분홍색을 입고 있는데

저 색이 훨씬 자연스럽다고 생각 된다)

결국 저것이 무엇인지 알지 못하고 12월이 되었다

레어 아바타란다

그게 머지?

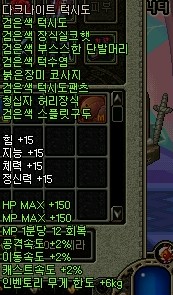

다 모우게 되면 이런 환상적인 옵션을 가질수 있게 된다

그런대 왜 않 알려져 있었느냐 하면

예..던파..어디서(던파타임은 바보였다 그 당시 제대로된 스샷같은것은 없었다) 내가 구레어 허리에대한 정보를 얻을때 찾은 자료다(12월 15일경 나도 모우기 시작했다) 참으로 대단하신분이라 생각된다.

11 월달 전에는 이게 끝이었다

수 없는 바인드를 돌려도 세트 효과란 존재하지 않았다

흔히 서버 갑부들 사이에서도 저건 헛짓 이라 소문나 있었다

그 당시는 일반 + 일반 만이 레어 아바타가 나올수 있었고 아바타가 그렇게 흔하진 않았다

11월달에 크리스마스 아바타란것을 추가하였다

그 전 상급에 없는 세트 효과란걸 붙여 놓았다

이 특별한 아바타는 한동안 엄청난 인기와 프리미엄을 구사하게 된다

그러나 뇌없플은

12월 초에 이걸 추가할것을 천명하였다..

옵션은

이와 같다.

크리스마스 아바타의 끝도 없는 시세는 하락했고

서버 갑부들과 결장 죽돌이 분들은 레어아바타를 입기 시작했다.

그와 동시에 위의 구 레어에도 옵션이 주어졌다

다른 의견이 있겠지만 그래픽 디자이너가 바꼇는지 (그것도 센스 없는)

몇몇 직업은 확실히 구레어가 신래어보다 디자인이 낮다

더군다나 최 근래인 요즘과 달리 레어아바타 끼리의 섞어 입는게 불가능했기에

사람들은 열심히 바인드 큐브를 돌렸다

왜냐면 아직 12.31일까지 구레어만 뜨기에..

(예..빅볼포크: 구레어 1월 6일까지 만들 수 있었습니다. 수정바랍니다)

라고 하셨습니다. 실제로 맞고요; 착각했습니다. 6일까지 연장되서 배아팟던(돈이 바닥나서 더는 못질렀거든요) 기억이 나네요;

감사합니다.

1.1일이 지나고 얼마뒤 거너 개편이 이루어 졌다

거너의 엄청난 효율과 쩔의 부각으로 엄청난 수의 닭둘기 거너들이 나타났고

갑부들과 올드 유저들은 그들과 차별을 두려 했다 (나는 거너 개편전부터 했던몸이다)

그 관심은 구레어에게 향했다.

무엇보다 그당시엔 닭(신레어)가 너무 너무 많았다

거너3명과 파티를 하면 서로 햇갈려했고 눈이 어지러웠다

구레어 시새는 오르기 시작했다

---------------------------------------------------------------------------------------------------

아래 그림 8장 정도가 12월 20일 까지 내가 찾은 인터넷에있는 구레어에 대한 모든것이었다.

그에 반해 요즘은 의외로 고렙던전 앞에 서있으면 구레어가 자주 눈에 띤다. 예전보다 더!

내가 생각엔 아마도 12월달 마지막에 풀린 몇파스가 오랜시간 장터를 거쳐 세트가 된것 같다.

현제 시로코 서버의 경우 약 25명정도 추정되며

나처럼 부캐랑 돌려쓴다고 가정할경우 줄어들지만. 꽤 많은 수라 생각 된다

현제 :2008년 신레어가 2007년 신레어와 컨셉이 다르고.

레어아바타 끼리 섞어 쓸수 있기에 구레어의 시세는 하락했다

The cause of diseases : Trojan-Win32.Bagle

- in my case Trojan-Win32.Bagle.fe

Solution:

1st : Use Kaspersky Trial : http://www.kaspersky.co.kr/download_01.html

http://www.kaspersky.com/trials

2st : (for Korean) 네이버 툴바를 설치한다 (http://toolbar.naver.com)

네이버 툴바의 바이러스 검사 기능을 활용하여 치료한다 (Use its virus vaccine included)

백신이 Trojan-Downloader.Win32.Bagle.fg

- srosa.sys, hidr.exe 를 찾을 것이다. 치료하기를 눌러 종료한다

(vaccine can find Trojan-Downloader.Win32.Bagle.fg. The file name is srosa.sys, hidr.exe)

3st : Do it your self

Read : http://www.kaspersky.co.kr/board/bbs/board.php?bo_table=Malware&wr_id=127

1. Restart your window to "Safe mode"

2. kill the process "hidr.exe" in "Task Manager"

3. and Delete file (%System% is maybe "C:\WINDOWS" etc)

%System%\drivers\srosa.sys

%System%\drivers\hidr.exe

4. Delete Reg-key ( in "regedit.exe")

[HKCU\Software\Microsoft\Windows\CurrentVersion\Run]

"drvsyskit" = "%System%\drivers\hidr.exe"

[HKCU\Software\FirstRRRun]

5. delete file if it is exist

%WinDir%\exefqd

경험증상 : 파이어 폭스 업데이트가 진행이 되지 않는다

파이어 폭스 "Firefox Setup 2.0.0.9.exe" 와 같은 Install이 압축 해제 단계에서 진행되지 않는다

Error Occur : "can not open output file"

"Firefox Setup 2.0.0.9.exe"를 WinRar과 같은 압축프로그램으로 그냥 풀 때,

helper.exe 가 풀리지 않는다.

helper.ex_ 와 같이 이름을 변경해 받아도, helper.exe로 바꾸자 마자 삭제된다

스파이 제로 업데이트의 경우 (ahnsd.ex-)에서 막힌다

발생에러는 : 압축을 풀 수 없습니다. (ahnsd.ex-,183)

안철수 연구소의 Bagle 전용 2006.12월 버전의 경우 검사되지 않는다.

특정 백신의 Trial 버전이 설치가 않된다